原创 ThreatBook 微步在线 2023-03-30 11:31 发表于北京

身为企业安全运营的负责人,你深知威胁情报对于精准防御与响应的价值,但是在实际应用过程中,你可能会有一些困惑:

# 不会用:

威胁情报来源多、数量大且更新速度快,不同情报位于攻击链不同阶段,侧重不同攻击类型……如何看?如何用?

# 用得浅:

平时也就是人工查一查IP、域名在情报中是黑是白,情报的价值难道真的*于此吗?

# 用不好:

态感平台与威胁情报平台都有,却各自为营,告警还是那么多,处置还是靠人工,焦头烂额,如何是好?

绝世武器在手,却只能隔靴搔痒?看完下面的七大攻略,你也许会对威胁情报有新的认识。

01

情报查询

精准数据,一键辨真伪

在排查安全问题的时候,总发现一些可疑的信息:一个陌生的域名、一个IP地址、一个文件样本……多如牛毛的蛛丝马迹,难辨黑白。

图片

攻略

通过威胁情报管理平台TIP,既可以对IP、域名等类型IOC进行单条情报查询,也可以通过API接口实现自动化高并发查询。海量数据云端实时更新,42亿全球IP信誉数据、百万级高质量失陷情报数据,可精准判别IP/域名是否恶意,并提供威胁级别、可信度、威胁类型、归属团伙/家族等丰富的上下文信息。

02

失陷检测

深度排查,轻松定位处置

突然接到监管通报,发现失陷主机。你满头雾水,反复查看防火墙、网关、HIDS,都静悄悄的,没有告警……又找外援专家吧,唉!

图片

攻略

91%以上的恶意样本都是使用域名反连C2 —— TIP内置百万级高可信C2情报,通过SOC调用TIP的失陷检测接口或者将DNS日志转发至TIP,利用流量分析、威胁情报碰撞等手段即可完成对出站行为的全面失陷检测,定位失陷主机,并可联动边界防火墙*时间封禁恶意连接。

03

告警降噪

聚焦真实威胁,以逸待劳

SOC/SIEM汇总了所有安全设备日志,宁错杀也绝不错放,每天告警几千条,防火墙更是高达几十万次……可安全人员就几个……

图片

攻略

SOC/SIEM将原始日志发送给TIP,TIP将提炼的告警数据关键字段与情报引擎进行碰撞,对告警日志进行过滤、去误报、优先级编排,既可过滤出真实威胁,还能够将情报标记的威胁类型、可信度、威胁级别及其他上下文信息输出给SOC进行统一展示,丰富数据分析维度,方便安全运营人员进行人工研判或安全设备自动化处置。

04

SOAR增效

关联分析,自动编排处置

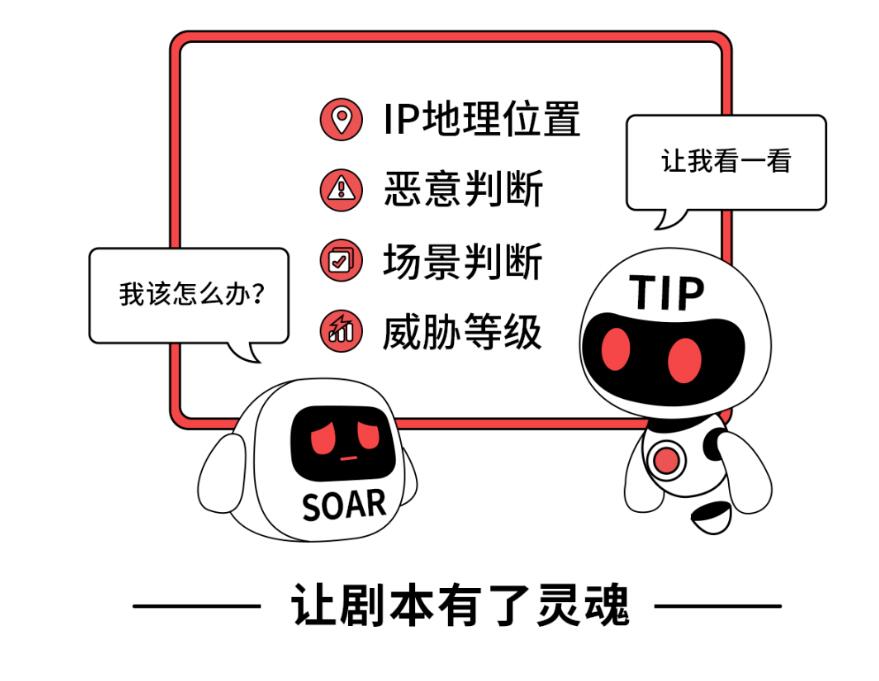

发现有IP恶意扫描,SOAR该怎么处置:是否属于白名单?是国内还是国外IP?威胁程度有多大?封禁策略用哪个?分析做不好,再好的本领也白搭。

图片

攻略

发生安全事件后,SOAR调用TIP的API接口,根据返回的威胁情报信息(如:地理位置、威胁标记、标签集合等),决策采取何种动作,自动调用下游安全产品进行威胁拦截,精准、高效地完成安全事件应急响应。

05

钓鱼检测

多维判定,强化识别

日防夜防,钓鱼难防!安全意识天天讲,一不小心又中招……哎,钓鱼邮件到底该怎么防?

图片

攻略

邮件网关将邮件相关信息发给TIP检测,TIP包含数千万个活跃钓鱼情报,可从发件域名、发件IP、正文URL内容、邮件附件等多个维度快速判定,全面甄别钓鱼邮件。

06

漏洞情报

多元漏洞,综合管理

企业频频中招,求助外部应急专家,发现风险点竟是一年前就公开的漏洞。数字化程度越深入,软件部署越多,潜在漏洞也越多。该怎么办?

图片

攻略

TIP内置30万+漏洞情报,全面覆盖各类多源漏洞信息,还包含微步独有漏洞情报,一键查询,极速缓解加固,有效避免风险。TIP还具备漏洞预警能力,微步*掌握的漏洞信息*时间推送到企业,方便安全人员自查、加固,安全更进一步。

07

情报共享

联防联控,一次攻击全体免疫

分公司遍布全国,多地公司先后被同种方式攻击。网络安全难道就不能像打疫苗那样吗?一个地方被攻击,全集团免疫?

图片

攻略

在集团总部与各地分支部署TIP,当分支遭遇攻击后,可进行情报生产并上传至总部,总部TIP将重点告警、自生产情报、行业监管共享情报内置于共享库,通过API自动推送封禁列表,分钟级更新新增、删除策略,自动通报至全机构安全设备,高危信息共享至监管/同行机构,共建联防联控体系。

图片

用好威胁情报,就如同给安全运营装上了“眼”和“脑”,有助于更好地发挥出NDR、EDR、XDR、SIEM、SOC、SOAR等网络安全设备的效能,让企业安全人员能够将精力投入到更“高杠杆”的事情之中。

安全传送门

Free Trial

如您有*威胁情报方面的

疑惑、建议或需求

欢迎联系我们